L'incidente conferma le stime dei G DATA Security Labs: qualora ben congeniato, un attacco mirato ad una rete può passare inosservato per oltre tre mesi dopo l'infiltrazione. Alla luce di tale valutazione, il reparto di sicurezza della ThyssenKrupp è stato relativamente veloce nel rilevare l'attacco. Esempi passati mostrano tuttavia che, in determinate circostanze, attacchi molto complessi e progettati per colpire un obiettivo specifico o per condurre campagne di spionaggio mirate possono rimanere celati addirittura per diversi anni. Un esempio di questo tipo è Uroburos.

Anatomia di un attacco mirato

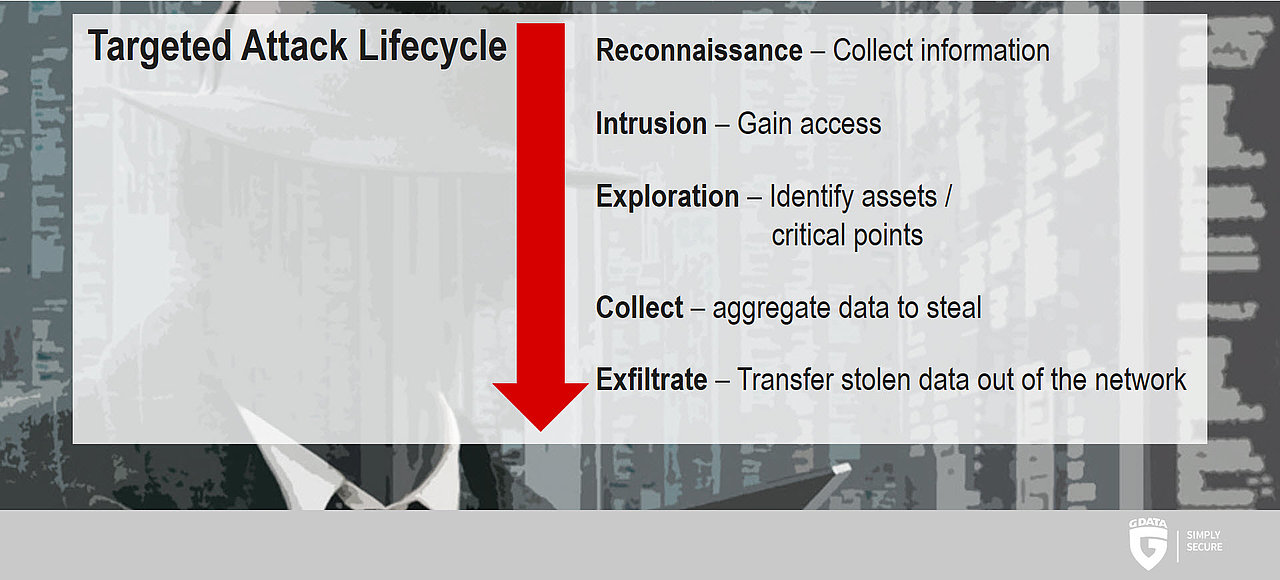

Un attacco mirato di solito segue un certo schema. Dapprima gli aggressori raccolgono informazioni sul loro obiettivo. In base alle informazioni raccolte formulano una strategia per accedere alla rete, che contempla diverse metodologie, da malware prodotto ad hoc all'ingegneria sociale. Una volta ottenuto l'accesso, i criminali cercano di estendere la portata dell'attacco incrementando il numero di sistemi alla propria mercè. Identificati i dati di proprio interesse, gli aggressori passano alla fase estrattiva ossia al vero e proprio furto di dati e segreti aziendali.

Non ci è dato conoscere al momento il livello di sofisticazione dell'applicazione back-door impiegata presso ThyssenKrupp. Va sottolineato, tuttavia, che non tutti gli strumenti per lo spionaggio sono costituiti da componenti sviluppate ad hoc. I criminali si avvalgono spesso di strumenti già esistenti per risparmiare in un certo qual modo sui costi di realizzazione dell'attacco. Secondo quanto divulgato dalla stessa ThyssenKrupp, quanto finora rilevato suggerisce l'area asiatica come origine geografica dell'attacco.

Le grandi aziende non sono l'unico obiettivo

Una statistica prodotta da GE Capital indica che circa il 44% dei brevetti europei registrati sono di proprietà di aziende tedesche di medie dimensioni. Non meraviglia quindi che anche queste società rappresentino obiettivi appetibili per i cybercriminali. Secondo l'Ufficio federale tedesco per la Sicurezza Informatica (BSI), il 58% delle aziende pubbliche e private sul territorio teutonico ha già subito attacchi contro i rispettivi sistemi IT e di comunicazione. In Italia la percentuale di aziende colpite da attacchi mirati cresce di due cifre anno su anno, un incremento forse favorito dall'ingente numero di macchine zombie presenti sul nostro territorio, di cui i cybercriminali possono servirsi indisturbati per sferrare i propri attacchi.

Uno sguardo al passato: Uroburos - software di spionaggio di origini russe

Nel 2014, gli esperti di sicurezza di G DATA avevano rilevato e analizzato un malware altamente sofisticato e complesso, progettato per rubare dati provenienti da reti di alto profilo come quelle di agenzie governative, servizi informativi e grandi aziende. Il rootkit denominato Uroburos lavora in autonomia e si propaga nella rete colpita senza richiedere un ulteriore intervento da parte dei criminali, in questo modo è persino riuscito ad infettare macchine prive di connessione Internet. G DATA è giunta alla conclusione che un malware di questo livello possa essere realizzato esclusivamente con forti investimenti infrastrutturali e in personale altamente specializzato. Il design ed il livello di complessità di questo malware fanno supporre che lo stesso abbia avuto origine dal settore dell'intelligence. L'analisi rivelò inoltre che Uroburos avesse radici russe. Fino all'identificazione da parte dei G DATA Security Labs questo malware complesso era restato celato nella rete.